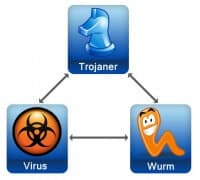

Schädlinge am PC sind ärgerlich und richten beachtliche Schäden an. Wenn der PC plötzlich langsam läuft oder nicht mehr das macht was er soll, steckt oft ein Virus, Wurm oder anderen Sabotage-Programm dahinter. Dabei wirken sich die Schädlinge unterschiedlich auf der Festplatte aus. Unterschieden werden sie oft anhand ihrer „Verbreitungsmethode“. Doch was sind die Unterschiede zwischen Trojanern, Viren und Würmern überhaupt?

- 1. Allgemeine Beschreibung von Viren, Trojanern und Würmern

- 2. Arten von Viren

- 3. Funktionsweise von Viren

- 4. Funktionsweise von Würmern

- 5. Funktionsweise von Trojanern

- 6. Tipps zum Schutz vor Viren, Würmern und Trojanern

- 7. Was tun mit einem infizierten System?

1. Allgemeine Beschreibung von Viren, Trojanern und Würmern

Der Computervirus: Computerviren setzen eine Nutzeraktion voraus. Sie können sich also nicht selbst verbreiten. Nach den Start durch den Nutzer legen sie sich in ausführbaren Programmen und infizierbaren Dokumenten ab. Mit Hilfe des Computernutzers wird die vireninfizierte Datei verbreitet.

Der Wurm: Würmer sind ebenfalls Viren. Sie unterscheiden sich aber im Verbreitungsprinzip. Sie können sich automatisch von einem auf den anderen Rechner im Netzwerk oder über das Internet kopieren. Um das zu erreichen übernehmen sie das System und schicken Schadcode an beispielsweise alle E-Mailadressen im Adressbuch. Dadurch breitet sich der Wurm nach dem Schnellballprinzip schnell aus. Das zusammen mit dem Zerstörungspotenzial macht Würmer gefährlich. Bekannte Würmer sind „Melissa“ und „I Love You“. Sie können auch Schadensroutine beinhalten.

Der Trojaner: Trojaner sind Viren, die hinter einem nützlichen Programm stecken. Die Schadensroutine wird beim Start des Programms aktiviert. In vielen Fällen geht es den Trojaner-Entwicklern darum persönliche Daten zu stehlen. Häufigstes und lukrativstes Ziel ist das Online-Banking. Trojaner protokollieren Eingaben und schicken sie zurück an den Entwickler, der sie für illegale Aktivitäten missbraucht. Trojaner können auch eine Backdoor (Hintertür im System) einrichten. Sobald sich der Nutzer im Internet befindet, wird der Hacker informiert und kann auf den Rechner nach belieben zugreifen.

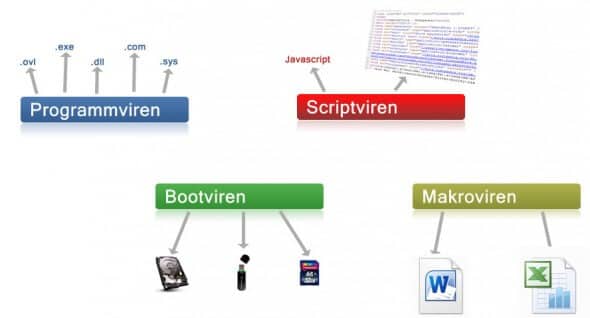

2. Arten von Viren

In 4 Klassen lassen sich Viren einteilen:

- Programmviren: Diese Art der Viren nistet sich in Programmen oder Dateien ein. Aktiv werden Programmviren erst, wenn die Datei ausgeführt oder geöffnet wird. Solche ausführbaren Dateien erkennt man an ihrer Dateiendung (z.B. .exe, .dll, .com, …).

- Skriptviren: Scriptviren sind ein schrittweise ausgeführtes Programm., welche am häufigsten auf Webservern vorkommen. Um Scriptviren auszuführen bedarf es eines Interpreters. Geschrieben sind sie oft in der Sprache „Javascript“. Alle Browser können diese lesen und wiedergeben. Einmal ausgeführt ist das System infiziert.

- Bootviren: Ein Bootvirus befällt den Bootsektor (Startbereich) von Festplatten oder anderen Medien (Disketten, CDs, Sticks, Sepeicherkarten, …). Aktiviert werden Bootviren, wenn der Rechner gestartet wird.

- Makroviren: Makroviren brauchen Dateien, die Makros ausführen können. Am weitesten verbreitet sind Makroviren in Excel- und Word-Dateien. Schadhafte Makros führen Befehle beim Start der Datei automatisch aus.

3. Funktionsweise von Viren

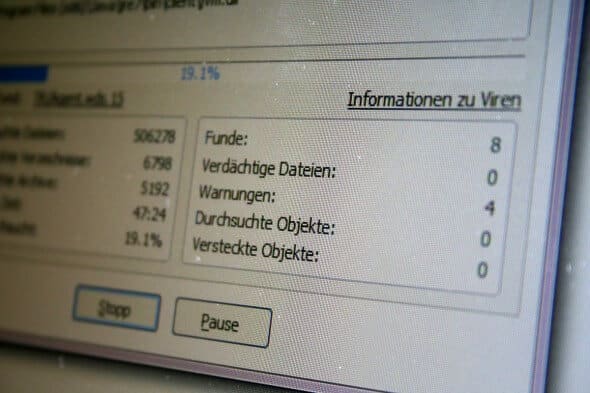

Viren benötigen „Wirte“. Das sind meist Programme. Werden sie vom Nutzer gestartet, nistet sich der Virus im Arbeitsspeicher ein und schaut in der Festplatte nach noch nicht infizierten Programmen. Sind diese ausfindig gemacht, werden auch sie infiziert und gekennzeichnet. Anti-Viren-Software sucht nach genau diesen Kennzeichnungen. Daher müssen Anti-Viren-Programm aktuell gehalten werden. Es werden nämlich die Virendefinitionsdateien aktualisiert, die genau diese Kennzeichnungen enthalten. Programme, wie Avira Anti-Virus, durchsuchen den PC mit dessen Programmen nach Virenkennzeichnungen.

Viren können sich tarnen

Antiviren-Hersteller entwickeln ihre Viren so, dass sie von Antivirus-Software nicht erkannt werden. Sie haben verschiedene Methoden entwickelt, um unerkannt zu bleiben. Sogenannte „poly- und metamorphe Viren“ können sich etwa selbst verändern. Trotzdem bleibt ihre Funktion erhalten. Vergleichbar ist dies mit dem Grippevirus beim Menschen, der in verschiedenen Mutationen jedes Jahr neu auftaucht. „Stealthviren“ können die Veränderung von befallen Dateien verschleiern, indem sie dem Virenschutzprogramm die ursprüngliche Größe bei einer Dateiüberprüfung melden. Virenschutzprogramme erkennen dann die Größenveränderung durch den Virus nicht. „Retroviren“ können installierte Schutz-Software deaktivieren. Dadurch werden sie nicht nur nicht erkannt, sondern öffnen auch anderer Schadsoftware die Tür zum PC-System.

4. Funktionsweise von Würmern

Würmer verwenden das Netzwerk bzw. Internet dazu sich selbst auf andere Computer zu kopieren. Das ist der Hauptunterschied zu herkömmlichen Viren. Sie haben eine schnelle Verbreitung. Oft findet diese per E-Mail statt. Der Wurm schaut dabei das Adressbuch durch und versendet sich selbst an Kontakte des Opfers. Einigen Würmern reicht bereits eine bestehende Internetverbindung aus, um Zugriff zum System zu erhalten. Dabei nutzen Würmer Sicherheitslücken in Programmen (sogar in Antiviren-Software) und Betriebssystem aus.

Wichtig: Wer ohne Firewall und Antiviren-Programm in’s Internet geht, hat in den meisten Fällen bereits nach wenigen Minuten einen oder mehrere Würmer eingefangen. Daher immer zuerst die Schutzmaßnahmen ergreifen!

5. Funktionsweise von Trojanern

Trojaner verdanken ihren Namen aus der Zeit in der um Troja gekämpft wurde. In einem großen trojanischen Pferd, welches als Geschenk angepriesen wurde, schleusten die Griechen ihre Soldaten nach Troja ein. Auf diese Weise konnten sie den Krieg für sich entscheiden. Beim Trojaner wird ein als nützlich ausgewiesenes Programm genutzt, um darin ein Schadprogramm zu verstecken.

trojanisches Pferd und Festplattetrojanisches Pferd und Festplatte (Bild: Martin Genter / pixelio.de)

Wer das Programm installiert, aktiviert den Schädling (oft ein Spionageprogramm). Der Schädling läuft anschließend unabhängig vom Trojaner auf dem PC. Es bringt daher selten etwas den Trojaner zu löschen. Zum Vergleich: Sie würden das Geschenk der Griechen zerstören- die Soldaten bleiben aber noch erhalten. Es gibt Trojaner, die den Schädling bereits an Bord haben und welche, die ihn über das Internet nachladen („Download-Trojaner“). Trojaner können sich auch als Animation, Video, Bild oder Fehlermeldung tarnen.

6. Tipps zum Schutz vor Viren, Würmern und Trojanern

Wer mit Bedacht surft, kann bereits einiges tun, um sich vor Viren zu schützen. Im Laufe der Zeit kann ich euch aber sagen, fängt sich fast jeder mit einem Windows-PC einen Virus ein. Ich möchte dennoch einige Tipps zum Schutz vor Viren, Würmern und Trojanern geben:

- Keine Word-Dokumente (.doc, .xls, …) von unbekannten Quellen öffnen bzw. verschicken.

- Anhänge in E-Mails nur öffnen, wenn dies mit dem Absender abgesprochen ist.

- PC mit Windows nie ohne Firewall dazuwischen mit dem Internet verbinden.

- Auf dem Windows-PC sollte immer ein Antivirus-Programm installiert sein. Unter „Antivirus-Programme für Windows in der Übersicht“ habe ich dazu einen Artikel geschrieben. Dies sollte täglich aktualisiert werden (viele machen dies automatisch). Zusätzlich sollte jede oder zweite Woche ein Komplett-Scan durchgeführt werden.

- Aktuelle Updates sollten auch bei Microsoft Windows regelmäßig eingespielt werden.

- Andere Software (insbesondere Browser, Flash, Java, …) regelmäßig aktualisieren.

- Programme nur aus vertrauenswürdigen Quellen (z.B. Zdnet, Chip, …) herunterladen.

- Der Internet Explorer ist nicht für seine Sicherheit bekannt. Stattdessen auf eine Alternative wie Firefox, Opera, Safari oder Chrome setzen.

7. Was tun mit einem infizierten System?

Schädling entfernen und fertig? Man könnte versuchen mit einem Antiviren-Programm oder im abgesicherten Modus den Schädling zu entfernen. Allerdings könnte sich dieser bereits weitere Wege im System geöffnet haben. Einmal infizierte Systeme sind anfällig für verschiedene Hacker-Angriffe.

Wegschmeißen! Spaß beiseite. Der Computer ist nicht ganz verloren. Zunächst sollte das System vom Netzwerk/Internet entfernt werden. Dann sollte geklärt werden auf welchem Wege der Schädling das System befallen konnte. Lag es an einer fehlerhaften Firewall? War ein Programm dafür verantwortlich oder hat man auf dubiosen Internetseiten gesurft? Als sicherste Methode gilt immmer das Neuaufsetzen des PCs. Das heißt, dass Windows neu installiert wird. Anschließend werden alle Programme neu installiert und das System konfiguriert. Das ist natürlich mit einem erheblichen Aufwand verbunden. Es ist aber die einzige Möglichkeit sicher zu gehen ein sauberes System zu haben.

Stopp! Wetten, die Artikel interessieren dich auch?

Magazin durchsuchen:

Neue Beiträge

- Wie moderne Computerhardware das Spielerlebnis verändert – Ein Blick auf Hardware, Computer und Software

- Wie man einen alten Mac optimiert und Geschwindigkeitsprobleme löst

- Wieso Windows 10-Nutzer darüber nachdenken sollten, in Richtung Linux zu wechseln

- IT-Sicherheit in Unternehmen: Erste Schritte für besseren Schutz vor Cyberangriffen

- Online-Spiele Trends 2025: Was die Zukunft bringt

Neue Kommentare